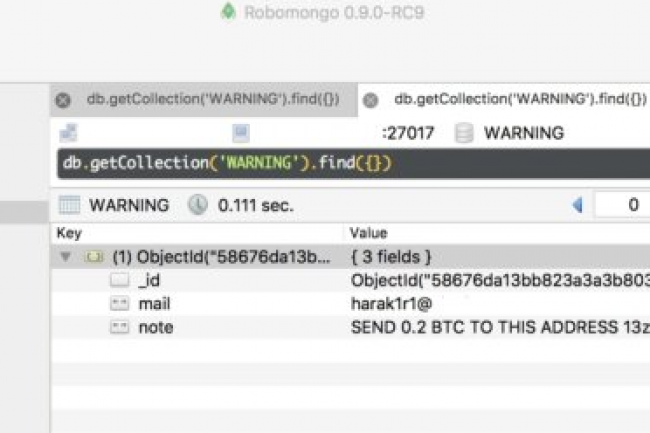

Le chercheur en sécurité Victor Gevers, co-fondateur de la fondation GDI, un organisme à but non lucratif visant à rendre l'Internet plus sûr, presse les administrateurs à regarder de près leurs installations MongoDB. En effet, ce dernier a trouvé que plus de 2 000 systèmes sont actuellement sous le joug d'un ransomware. Lundi ce chiffre était de près de 200 mais il a aujourd'hui été multiplié par 10 et pourrait bien grandir très vite dans les prochains jours. La personne derrière cette attaque - qui utilise le pseudonyme harak1r1 - demande le paiement d'une rançon de 0,2 bitcoin, ce qui représente environ 200 euros, le cours actuel de cette monnaie virtuelle ayant atteint un sommet historique de 1 000 dollars. L'escroc demande également une preuve par mail que l'administrateur système de l'installation MongoDB piégée par son ransomware, soit bien son propriétaire. Des conditions impérieuses pour permettre de récupérer les données chiffrées.

Dans chacune des attaques observées, le message est le même : « payer ou perdez vos données ». Il est possible que l'attaquant trouve les installations MongoDB par un scan basique ou Shodan, explique Victor Gevers. Il est également possible qu'ils trouvent des installations MongoDB qui soient vulnérables à différents exploits, comme le fait d'autoriser les utilisateurs authentifiés distants pour obtenir des privilèges systèmes. Plusieurs recommandations peuvent être suivies afin d'éviter au maximum d'être infecté. Tout d'abord vérifier dans les paramètres de comptes MongoDB que personne n'ait ajouté de compte administrateur indésirable, regarder si quelqu'un a stocké dans GridFS des fichiers, ou encore de vérifier la liste des personnes pouvant accéder aux log de fichiers pour s'assurer qu'elles soient bien habilitées à la faire.

Les installations MongoDB, cibles récurrentes des pirates

« Les criminels ciblent souvent les bases de données open source pour déployer leurs activités de vol ou de rançonnage. Mais nous avons aussi vu des cases où des serveurs sont utilisés pour héberger des logiciels malveillants, botnets et pour cacher des fichiers dans GridFS », a expliqué Victor Gevers. Fin 2015, on recensait près de 35 000 installations MongoDB pour 700 To de données gérées, la plupart manquant de sécurité. Des erreurs de configuration ont ainsi constitué des brèches de sécurité majeurs, incluant celle dénommée qui a exposé 3,3 millions de comptes clients Hello Kitty. On rappellera également l'exploit d'une base de données MongoDB contenant 191 millions d'enregistrements, incluant des adresses postales, des emails, ainsi que des numéros de téléphone de citoyens américains inscrits sur les listes électorales. Quelques mois plus tard, c'est une base contenant des informations personnelles de 93 millions de votants mexicains qui a été exploitée.

MongoDB est une des bases de données les plus appréciées des professionnels informatiques. Mais en cas de mauvaise configuration, cette plateforme populaire peut être la source de biens des ennuis pour les organisations. La documentation officielle de MongoDB contient d'ailleurs un ensemble de règles pour vérifier la sécurité de ses bases qu'il peut être particulièrement judicieux de suivre.

Commentaire