Des chercheurs en sécurité de Microsoft ont découvert qu’une campagne de phishing à grande échelle utilisait des techniques de proxy HTTPS pour détourner des comptes Office 365. Depuis septembre 2021, l'attaque, qui parvient à contourner l'authentification multifacteur (MFA), a ciblé plus de 10 000 entreprises. Il semble que l’objectif est de compromettre les emails professionnels (Business Email Compromise, BEC). Dans ce scénario, le compte email d'un employé est utilisé pour tromper d'autres employés, des mêmes entreprises ou de partenaires commerciaux externes, pour obtenir des paiements frauduleux. Selon l'Internet Crime Complaint Center (IC3) du FBI, entre juin 2016 et décembre 2021, les attaques BEC ont entraîné plus de 43 Md$ de pertes.

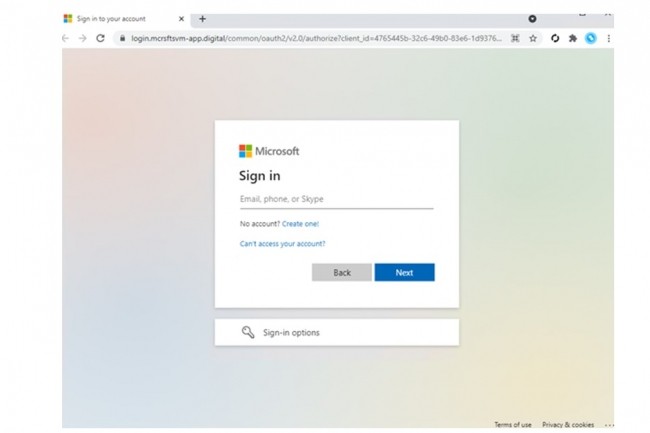

Dans ces compromissions observées par Microsoft, les victimes ont commencé par recevoir des emails malveillants contenant des pièces jointes HTML piégées. Certains courriels se faisaient passer pour des notifications de messagerie vocale et invitaient les utilisateurs à ouvrir les pièces jointes, qui les redirigeaient vers des pages simulant une progression du téléchargement, et à nouveau vers une page de connexion Office 365 frauduleuse. Même si le mode opératoire ressemble à celui d’une attaque de phishing classique, c'est la mise en œuvre en arrière-plan qui les rend différentes. D’abord, l'adresse électronique de l'utilisateur est encodée dans l'URL de la page de redirection et est utilisée pour préremplir le champ de connexion sur les pages de phishing. Ensuite, les pages de phishing elles-mêmes agissent comme un proxy et tirent leur contenu en temps réel de la page de connexion légitime d'Office 365.

Une technique de phishing de type man-in-the-middle

Les pages de phishing étaient hébergées sur des noms de domaine compatibles HTTPS, dont certains avaient des noms usurpant l'identité des services de Microsoft, et depuis lesquelles une connexion TLS avec le véritable site de connexion était établie. L'adresse électronique étant renseignée automatiquement, les attaquants ont alors pu afficher les pages de connexion Office 365 personnalisées que les victimes avaient l'habitude de voir pour leur propre entreprise, rendant l'attaque encore plus crédible. Étant donné que la page de phishing agissait comme un proxy, elle transmettait les informations d'identification saisies par l'utilisateur au site Office 365 légitime, puis affichait en temps réel l'invit MFA demandée par le site Web. Objectif ? Terminer le processus de connexion en temps réel et capturer le cookie de session de l'utilisateur...

Le cookie de session est un identifiant unique défini par les sites Web dans les navigateurs une fois qu'un processus d'authentification a été effectué avec succès, afin de se souvenir de l'utilisateur quand il navigue sur le site Web sans lui demander de s'authentifier à nouveau. « D'après nos observations, après qu'un compte compromis se soit connecté pour la première fois au site de phishing, l'attaquant a utilisé le cookie de session volé pour s'authentifier sur Outlook online (outlook.office.com) », indiquent les chercheurs de Microsoft dans leur rapport. « Dans plusieurs cas, les cookies attestaient d’une demande MFA, ce qui signifie que même si l’entreprise avait une politique MFA, l'attaquant a utilisé le cookie de session pour obtenir un accès au nom du compte compromis », ont-ils ajouté. Cette technique de phishing « man-in-the-middle » (MiTM) basée sur le web contre les systèmes d'authentification n'est pas nouvelle et il existe plusieurs boîtes à outils open-source qui permettent aux attaquants d'automatiser facilement ce type d’attaques. La boîte à outils utilisée ici est appelée Evilginx2 et elle existe depuis 2018.

Les règles des boites de réception de messages modifiées

Il convient de noter que tous les types d'authentification multi-facteurs ne peuvent pas être contournés par des techniques d'AiTM. Les solutions conformes à la norme FIDO 2 et reposant sur une clé chiffrée (type YubiKey) connectée à l'ordinateur ou au capteur d'empreintes digitales d’un terminal mobile ne peuvent pas être détournées en proxy. Même si les solutions basées sur les SMS ou les codes sont vulnérables, il est toujours préférable d'utiliser n'importe quelle forme de MFA plutôt que de ne pas en utiliser du tout, car diverses attaques moins sophistiquées seront bloquées, comme le bourrage d’identifiant et d'autres formes de vol de mot de passe. Microsoft recommande également d'activer des politiques d'accès conditionnel qui vérifient les systèmes conformes ou les adresses IP de confiance avant de procéder à l'authentification, mais aussi de surveiller en permanence les connexions suspectes provenant de lieux inhabituels, de fournisseurs d'accès Internet ou avec des agents utilisateur inhabituels.

Après une compromission réussie, les attaquants recherchent, dans la boîte de réception de la victime, des fils de messages électroniques mentionnant des transactions financières ou des factures dans lesquels ils pourraient s'insérer et commencer à usurper l’identité de la victime. Une fois qu'ils ont identifié ce genre de thread ou une cible dont ils pourraient abuser sur la base de communications antérieures, ils ont rédigé un courriel à l'intention de la personne ou l’entité au nom du propriétaire du compte de messagerie et ont mis en place une règle de filtrage des courriels qui marque automatiquement comme lues toutes les réponses futures de ce correspondant et les archive. Ils ont également supprimé les messages envoyés des dossiers de brouillons, d'envoi et de courrier indésirable et ont continué à vérifier régulièrement l'existence de réponses dans le dossier d'archives. « À une occasion, l'attaquant a tenté plusieurs fraudes simultanément à partir de la même boîte aux lettres compromise. Chaque fois que l'attaquant trouvait une nouvelle cible de fraude, il mettait à jour la règle de boîte de réception qu'il avait créée pour inclure les domaines d’entreprise de ces nouvelles cibles », ont expliqué les chercheurs. Dans certains cas, les attaquants n'ont mis que cinq minutes pour identifier une victime potentielle qu'ils pouvaient piéger et commencer à lui envoyer des messages à partir de l'e-mail compromis.

Parfois, les allers-retours ont duré plusieurs jours et certains signes indiquent que la fraude a été réalisée manuellement. Microsoft recommande aux entreprises de mettre en place des politiques pour surveiller les règles de la boîte de réception qui pourraient avoir des objectifs suspects ou pour déclencher des alertes quand le nombre d'événements d'accès au courrier par des adresses IP ou des terminaux non fiables est inhabituel.

Commentaire