Le moteur antivirus utilisé dans de nombreux produits de Symantec comporte une vulnérabilité qui pourrait être facilement exploitée pour compromettre les ordinateurs. Cette faille peut entraîner un dépassement de mémoire tampon lors de l’analyse de fichiers exécutables ayant des entêtes mal formées. Elle a été corrigée par l'éditeur dans la version 20151.1.1.4 d’Anti-Virus Engine (AVE) livrée hier via LiveUpdate. Selon Tavis Ormandy, l’ingénieur en sécurité de Google qui l’a trouvée, la vulnérabilité peut être exploitée à distance pour exécuter du code malveillant sur les ordinateurs. Il suffit à l’attaquant d’envoyer un e-mail en y attachant un fichier permettant d’exploiter la faille. Un autre moyen consiste à diriger l’utilisateur vers un lien malveillant.

Il n’est pas nécessaire d’exécuter le fichier, parce que le moteur antivirus recourt à un pilote pour intercepter toutes les opérations d’entrée/sortie et qu’il le verra de toute façon dès qu’il atteindra le système de gestion de fichiers. L’extension importe peu tant que le fichier présente un entête qui l’identifie comme un exécutable créé avec l’utilitaire de compression ASPack. Le pire, c’est que le moteur AVE de Symantec décompresse de tels fichiers à l’intérieur du noyau de l’OS, zone à privilèges ce qui signifie qu’une exploitation réussie conduira à compromettra l’ensemble du système.

Blue Screen of Death, symptôme d'une attaque réussie

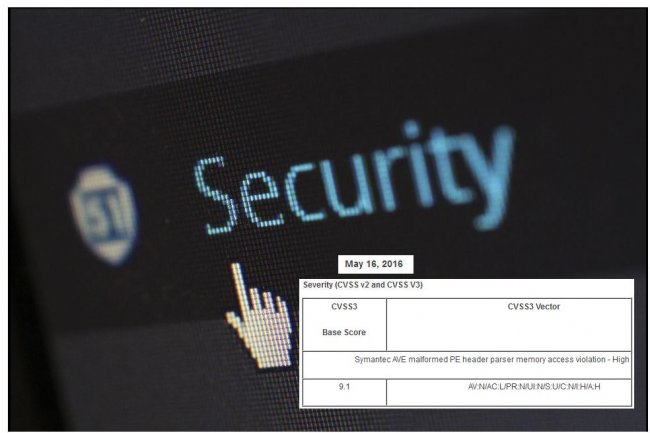

Symantec a attribué à la faille un score de sévérité de 9.1 sur 10 sur l’échelle CVSS 3. Le crash du système, affichant le Blue Screen of Death, (BSOD) sera le symptôme le plus commun d’une attaque réussie. Les utilisateurs doivent s’assurer qu’ils disposent de la bonne version de l’antivirus en suivant les instructions de Symantec.

C’est la dernière en date d’une longue liste de vulnérabilités découvertes ces dernières années dans les produits antivirus par Tavis Ormandy et d’autres chercheurs en sécurité qui ont critiqué les éditeurs d’antivirus qui continuent à procéder à des opérations de scanning de fichiers dangereuses ayant pour résultat de créer des failles en utilisant le noyau à privilèges.

" ...d’autres chercheurs en sécurité qui ont critiqué les éditeurs d’antivirus... "

Signaler un abusDommage qu'on n'ait pas la liste. De toute façon avec ou sans antivirus, un usager qui exécute un logiciel dans sa session pourra toujours la véroler. J'ai eu le cas l'autre jour sous mac chez un ami et pour virer le cheval de troie installé par mégarde, ça n'a pas été du gâteau. Même sous GNU/Linux, qui est pourtant la référence, ce type d'attaque aboutirait au même résultat, alors la question reste posée : à quoi servent réellement les antivirus, et quand va t'on cesser de faire croire aux gens que l'informatique c'est facile et ça ne demande aucun apprentissage ?