Puisqu’il n’y a plus vraiment de Patch Tuesday et que les mises à jour pour Windows 10 sont activées par défaut, Microsoft pousse tous les mois ses derniers correctifs afin de corriger ses principales failles de sécurité. C’est le cas cette fois-ci avec cette vague de patchs qui comblent 40 vulnérabilités dont six notées critiques.

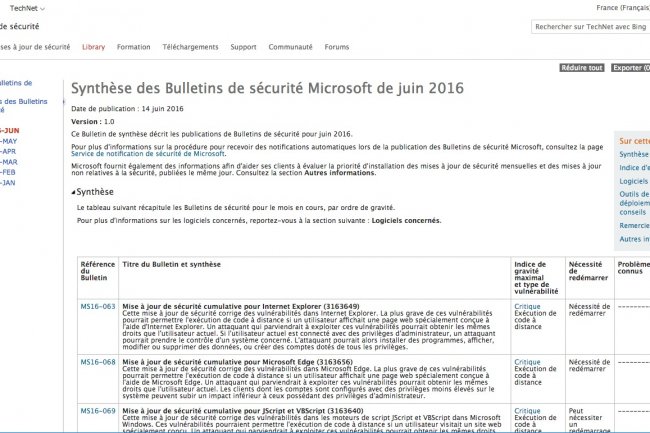

Ces vulnérabilités sont pointées dans seize bulletins de sécurité, ce qui porte à 160 le nombre total de bulletins de sécurité pour les six derniers mois. Un record pour la dernière décennie. Les entreprises exécutant des serveurs Windows doivent tester et programmer en urgence l’installation d’un patch pour combler une vulnérabilité critique dans le composant Microsoft DNS Server (bulletin MS16-071). Des attaquants peuvent en effet exploiter cette faille en envoyant des requêtes DNS spécialement conçues pour compromettre un Windows Server 2012 ou R2 configuré comme un serveur DNS.

Mise à jour à appliquer sans attendre

« L'impact de cette vulnérabilité est extrêmement inquiétante sur une mission de service critique telle que le DNS, » a souligné dans un billet de blog Wolfgang Kandek, CTO du fournisseur en sécurité Qualys. « Les entreprises qui exécutent leur serveur DNS sur la même machine que leur service d’annuaire doivent être doublement conscients du danger de cette vulnérabilité ».

Les bulletins critiques pour Internet Explorer et Edge, à savoir MS16-063 et MS16-068, sont également à placer sur la liste des priorités parce qu'ils bloquent l’exécution de lignes de code à distance qui peuvent être déclenchées après une simple navigation sur un site Web spécialement conçu.

Injection de code depuis Outlook

Sur la liste des bulletins de sécurité critiques figure le MS16-070 qui concerne la suite bureautique de Microsoft car les applications d’Office sont une cible privilégiée par les attaquants, qui poussent en particulier des pièces jointes malveillantes. W. Kandek estime que la vulnérabilité la plus importante dans le bulletin Office est une faille concernant l’exécution de code à distance (CVE-2.016 à 0.025) qui exploite le format Word RTF. « RTF peut être utilisé pour lancer des attaques depuis le volet de prévisualisation d'Outlook, activé par défaut, sans aucune interaction de l'utilisateur », dit-il.

Même si 10 bulletins de sécurité sont signalés comme simplement importants, les entreprises devraient les évaluer dans leur propre environnement. L’application des correctifs pourrait se révéler urgent avec certains actifs.

Commentaire