Jusque-là, les mots de passe combinant plusieurs dizaines de caractères étaient censés bien protéger contre les pirates informatiques. Parce qu'ils étaient beaucoup plus longs, ils étaient plus difficiles à craquer. Mais ce ne sera plus le cas. Comme le rapporte Ars Technica, le logiciel ocl-Hashcat-plus, spécialisé dans le craquage rapide des mots de passe, va désormais permettre de craquer des mots de passe longs de 55 caractères, soit 15 caractères de plus que la version précédente. Dans une note livrée avec la nouvelle version, Jens Steube, développeur principal d'Hashcat, indique que la capacité à craquer les longs mots de passe était « de loin l'une des fonctionnalités les plus demandées ».

Parce que certains services web sont plus laxistes que d'autres sur la sécurité, et parce qu'aucun site n'est jamais complètement protégé contre le piratage, on ne peut pas vraiment s'attendre à ce que les mots de passe soient sécurisés à jamais. Néanmoins, les sites les plus sérieux protègent les mots de passe des utilisateurs par « hachage et attribution d'une valeur unique aléatoire », essentiellement en utilisant la cryptographie et en ajoutant d'autres informations propres à chaque mot de passe individuel. En cas de vol de données, cette précaution rendra la tâche plus difficile aux pirates qui auront plus de mal à découvrir les mots de passe réels. Mais avec l'aide d'un logiciel de craquage, les pirates peuvent faire rapidement de très nombreuses tentatives pour décrypter les mots de passe hachés des utilisateurs. Par exemple, Hashcat peut faire 8 milliards de tentatives par seconde.

Un seul mot d'ordre : se protéger !

Avec un logiciel de craquage, les mots de passe faibles sont les premiers à livrer leur secret, parce que les algorithmes du logiciel les devinent facilement. Un mot de passe fort peut servir de dernière ligne de défense et les mots de passe longs se sont jusque-là révélés particulièrement difficiles à deviner. Mais comme le prouve Hashcat, ce n'est désormais plus aussi difficile. Pour casser les mots de passe plus longs, les pirates peuvent ajouter des passages de la Bible, des citations de livres et même des discussions en ligne à leurs dictionnaires, afin d'augmenter les chances de trouver les mots de passe suggérés par des phrases courantes.

Heureusement, il est relativement facile de minimiser les dommages potentiels causés par des outils comme Hashcat. Ce dernier casse le cryptage avec une (relative) facilité, mais les mots de passe hachés doivent d'abord être récupérés à partir d'un site web compromis avant que les apprentis pirates puissent tenter une opération de craquage. Parmi les consignes à garder en tête, la première est de ne pas utiliser le même mot de passe pour tous les sites, peu importe sa longueur ou la sophistication de la combinaison de caractères.

Les mots de passe longs ne protègent plus du piratage

17

Réactions

À eux seuls, les longs mots de passe ne pourront tout simplement rien contre la dernière version de Hashcat qui peut désormais craquer les mots de passe de 55 caractères.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

17 Commentaires

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

perte de temps ... MD5 ...

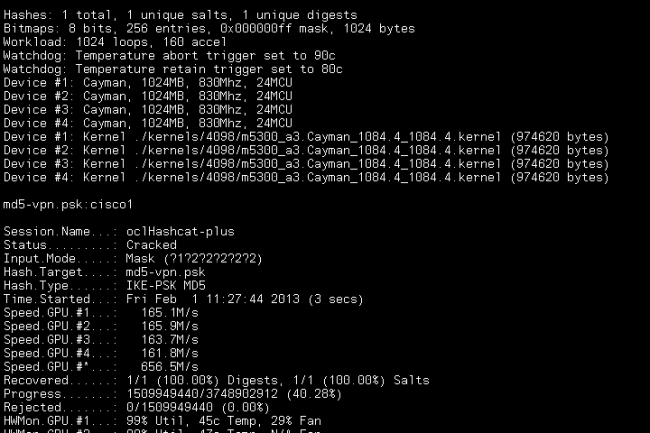

Signaler un abusDans la capture d'écran, c'est un brute force sur un hash MD5 dont il est question. Cet algorithme de hashage est délaissé aujourd'hui à cause de sa faiblesse, au profit de SHA* entre autres. J'espère vraiment qu'aucun site web sérieux n'utilise encore MD5...

Signaler un abusBof... Il suffit d'ajouter une temporisation supplémentaire à chaque nouvelle tentative infructueuse pour rendre totalement inopérant ce genre de système...

Signaler un abusTitre racoleur et insidieux. Il faudrait plutot écrire le crackage des longs mots est plus facile. Cela est bien sur beaucoup moins sensationnel. Une faute si l'on veut garder un minimum de crédibilité.

Signaler un abusqu'a-t on fait pour limiter les dégâts

Signaler un abusCet article relève vraiment du Grand N'importe Quoi. Titre à sensation complètement absurde, chiffre de 8 milliard d'essais par seconde balancé sans considération de la puissance de calcul de la plateforme (MIPS), et messages creux au possible ("Un seul mot d'ordre : se protéger !"...)

Signaler un abusFaire de la pub à un outil (quoique bon, soit dit en passant) parce qu'il a changé une variable de 40 à 55, et en profiter pour du sensationnalisme gratuit, c'est douteux.

En plus de cela, sur le site de l'outil (http://hashcat.net/oclhashcat-plus/ que vous pourriez mettre dans l'article, c'est le minimum), il est détaillé les différents algorithmes pour lesquels il est conçu : on y trouve de nombreux algorithmes de hash (sha*, md5 ...) ainsi que différents logiciels ou protocoles (WPA/2, Truecrypt, des bdd, etc.). Il aurait été utile pour la compréhension du texte de parler de ce type de fonctionnalité je trouve.

Signaler un abus"Les mots de passe longs ne protègent plus du piratage"

Signaler un abusEuh, les mots de passe de quoi, de mon WPA, de mon compte sur mon réseau social préféré ou de mon compte root ?

Il faut quand même en être au milieu de l'article pour :

1. deviner qu'on parle de sites web

2. y voir l'amalgame entre le hash et le mot de passe, l'article parle donc d'un outil qui sert à craquer des hashes, pour trouver des mots de passe, et non de force brute directement avec les mots de passe sur le site...

Pour réaliser cet exploit, l'attaquant doit posséder la base de mots de passe sur sa machine. Dans les systèmes linux, c'est un fichier texte qui contiend un couple "user:hash du mot de passe". Ensuite, ce n'est pas une attaque en force brute, mais un mix de différentes techniques incluant des attaques à l'aide de dictionnaire, de "rainbow table", une liste des X millions de mots de passe les plus couremment utilisés. Les algorithmes sont très complets. Il va sans dire que la machine est bien équipée au niveau matériel pour arriver aux 8 Milliards de tests par seconde.

Signaler un abus8 Milliards de tests par seconde.

Signaler un abus55 caractères => Si on se contente de 52 majuscules/minuscules + 10 chiffres, cela fait 62^55 possibilités.

Il faut donc 62^55 / 8e9 secondes pour craquer un password de 55 caractères. en gros 4.7e88 secondes.. un truc genre 10^70 fois supérieur à l'âge de l'univers!

Vous vous trompez : on ne peut pas attaquer en brute force un pass de 55 caractères.

Bon article, assez vulgarisé. On peut lui reprocher un petit manque de précision, notament sur la nature des algorithmes visés (MD5 oui, Kerberos non...). Les spécialistes de la sécurité lui reprocheront ses imprécisions techniques, mais il a le mérite de sensibiliser sur les faiblesses d'une authentification 'simpliste'.

Signaler un abusen fait les pirates dans ce cas n essaie pas de ce connecter au site pour casser les ,ots de passe mais les ont deja recuperes dans un fichier ("mais les mots de passe hachés doivent d'abord être récupérés à partir d'un site web compromis")

Signaler un abusEn general les mots de passe utilisateurs sont stockes dans une base de donnees (ou au pire dans un fichier)

Je pense que certains devraient relire 2 fois (ou plus) l'article avant de publier un commentaire. On y explique clairement que la premiere etape, c'est un site qui est compromis (là il faut comprendre qu'on a pu y recuperer l'integralité de la table des utilisateurs avec le hash du mot de passe associé). Ensuite, le pirate, sur sa propre machine, à la maison, passe le fichier dans hashcat, qui peut sans aucun soucis cracker les mots de passe. Après ca n'est qu'une question de temps, dependant des capacités de la machine qui execute hashcat, et de la complexité des mots de passe testés.

Signaler un abushttp://fr.wikipedia.org/wiki/Attaque_par_force_brute

Je ne suis pas spécialiste en sécurité, mais il y a un truc que je ne comprends pas. Si on mettait ne serait-ce qu'une seconde de délai d'attente entre 2 échecs de connexion, il faudrait 250 ans pour essayer 8 milliards de combinaisons, et non pas 1 seconde. Ca en calmerait plus d'un.

Signaler un abusTout à fait d'accord avec le premier commentaire. Cet article manque cruellement de précisions et s'assimile plus à une opération marketing réussie de Jens Steube qu'à une révélation dans le monde de la sécurité...

Signaler un abusEntierement d'accord avec Visiteur2676. Cet article n'apporte rien en terme d'information.

Signaler un abusIl faut maitriser un sujet quand on publie dessus...

Sauf que l'article n'a rien de clair, des mots de passe longs, d'accord, mais longs avec quoi. Des mots comme le fait penser l'ajout de passages de la bible ou de citations dans le dictionnaire, ou quel que soit le type de caractères?

Signaler un abusEt surtout, "Hashcat qui peut désormais craquer les mots de passe de 55 caractères.":

d'accord, comme tous ses concurrents depuis longtemps, à partir du moment on ne dit pas en combien de temps il le fait ni avec quels types de caractères, ça n'a aucun sens.

Faire une news sur la sécurité et mettre en garde, c'est bien; en faire un article fourre-tout qui n'explique pas le pourquoi du comment, ça l'est beaucoup moins; voire ça montre l'incompréhension du rédacteur à appréhender le sujet dont il parle.