Selon une étude conduite par des chercheurs de Microsoft, plusieurs bases de données utilisées pour les dossiers médicaux électroniques seraient exposées à une fuite d'informations, et ce malgré le cryptage des données. Pour les besoins de leur enquête, qui sera présentée lors de la 22e conférence ACM Conference on Computer and Communications Security (CCS) (12 au 16 octobre, Denver, Colorado), les chercheurs ont utilisé avec succès quatre modes d’attaques différents pour pirater les informations médicales sensibles des patients. Ils ont pu notamment récupérer des informations comme le sexe, l’appartenance ethnique, l'âge et la période d’admission des patients, entre autres choses, dans de vrais dossiers patients de 200 hôpitaux américains.

Compte tenu de l'augmentation des cyberattaques ciblant l'industrie des soins de santé, les chercheurs recommandent aux établissements de santé de ne pas « utiliser les systèmes qu’ils ont testés pour gérer leurs dossiers médicaux électroniques ». Les chercheurs de Microsoft se sont concentrés sur les bases de données relationnelles cryptées basées sur le design CryptDB, qui permet d’effectuer des requêtes SQL sur des données cryptées. Ces bases de données utilisent souvent le cryptage de type « property-preserving encryption » (PPE) qui permet de faire des recherches dans les données. « On sait depuis longtemps que les mécanismes de cryptage PPE laissent échapper des informations qui n’ont rien d’insignifiant, cependant aucune étude n’avait été faite sur la vulnérabilité de ces systèmes », écrivent-ils. Les systèmes basés sur CryptDB sont souvent utilisés par les entreprises parce qu’elles n’ont pas besoin de modifier en profondeur l’infrastructure de leur base de données existante. De plus, selon le document, ces systèmes s’appliquent « de façon identique sur les données chiffrées et sur les données en clair », et ils sont rapides.

Intrusion dans la mémoire

Le chiffrement est considéré comme l'une des meilleures défenses contre les cyberattaques. Car, même si les pirates réussissent à voler les données, ils ont besoin des clés de décryptage, normalement très protégées, pour les exploiter. Seulement, l’usage du cryptage signifie également que les données sont décryptées continuellement pour être utilisables. Souvent, l'information cryptée est décryptée dans la mémoire de l’ordinateur, et cette méthode devient dangereuse si les pirates peuvent avoir accès à cette mémoire. « Quand la base de données cryptée est en état stationnaire, c’est-à-dire qu’un nombre suffisant de couches de cryptages a été supprimé pour permettre à l'application de traiter ses requêtes, les résultats de notre étude montrent qu’une quantité alarmante d'informations sensibles peut être récupérée à ce moment-là », ont encore écrit les chercheurs.

Ainsi, une attaque « cumulative » leur a permis de récupérer des informations sur « la gravité de la maladie, le risque de mortalité, l’âge, la durée de séjour, le mois d’admission et le service d’hospitalisation d’au moins 80 % des patients pour au moins 95 % des 200 plus grands hôpitaux concernés par l’étude ». Leurs attaques ont visé exclusivement les bases de données des dossiers médicaux électroniques, mais ils pensent qu’ils auraient obtenu les mêmes résultats en attaquant les bases de données des services de ressources humaines ou de comptabilité, puisque ces systèmes stockent souvent le même genre de données démographiques.

80 millions de dossiers médicaux piratés

L'industrie des soins de santé a été durement touchée par les pirates. Au mois de février dernier, Hymne, l’un des plus grands assureurs de santé américains, a reconnu que ses systèmes avaient été piratés, exposant les données de plus de 80 millions de personnes. Selon les experts en sécurité, les indices laissent penser qu’un groupe de hackers chinois bien connu surnommé Deep Panda est à l’origine de cette fuite. Mais pour l’instant, les données volées n'ont pas été rendues publiques. En mars, l'assureur de santé Premera a reconnu que les données de ses clients, y compris leurs données bancaires et des données médicales remontant jusqu’à l’année 2002, ont été compromises lors d'une attaque, affectant cette fois 11 millions de personnes.

Depuis pas mal de temps le cryptage est le meilleur moyen pour plus de confidentialite.

Signaler un abusHymne et Premera n'utilisaient pas CryptDB, cela leur aurait permis de protéger les données médicales.

Signaler un abusTout cela pour dire au final qu'à un moment donné, les données doivent (forcément) être décryptées en mémoire, et qu'à ce moment là, elles peuvent devenir vulnérables ? Super révélation ! Je me coucherai moins con ce soir !

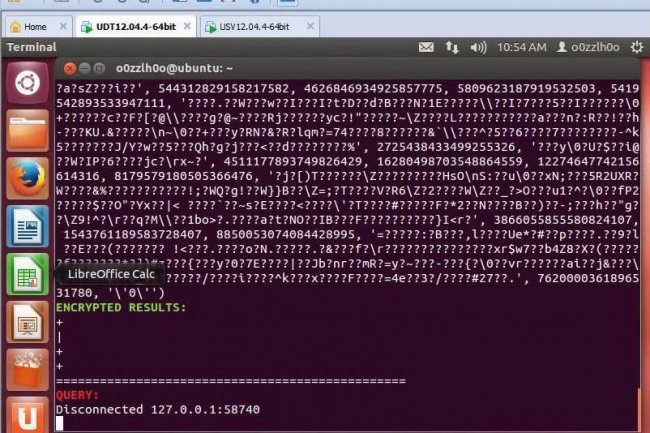

Signaler un abusEn attendant, j'observe quand même que la capture d'écran retenue dans cet article est à la limite de l'honnêteté, compte tenu que le problème du logiciel abordé n'a rien à voir avec Ubuntu et son environnement Unity. Sachant que CryptDB est utilisé par google, SAP, le MIT et bien d'autres encore, une capture d'un terminal seul aurait été suffisante, et largement plus "neutre". Il est d'ailleurs plutôt amusant de voir ici des chercheurs de microsoft faire la leçon, quand on connaît la sécurité toute relative de windows, et les outils d'espionnage intégrés, désormais backportés jusqu'à seven... Vivement les hôpitaux sous GNU/Linux !